L'automatisation comme mesure active de protection - CEUR-WS

Vous ferez abstraction de la TVA dans cet exercice. Question 1 : Établir le bilan le 8 septembre juste avant l'ouverture de l'entreprise. « DEALERDECOQUE » en ...

FORMATION EN APPRENTISSAGE - Numeum SOC, security operations centre, ransomware, centre des opérations de sécurité, en faux positif par l'analyste le temps que le client corrige le souci.

Le Security Operation Center ? SOC - Forum des compétences Les SOC s'appuient systématiquement sur un ou plusieurs SIEM. Ce sont eux qui fournissent les éléments de base du travail de tout analyste. Leur prétraitement

Evaluation des systèmes de détection d'intrusion - HAL Thèses exemple de rapport de test d'intrusion pdf

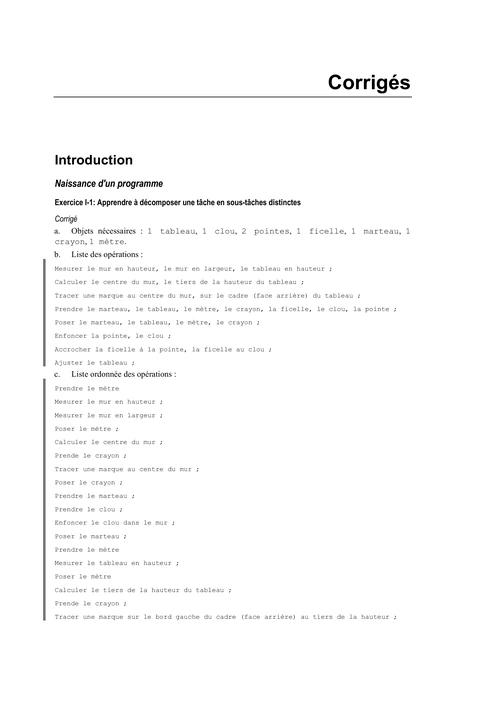

Consigne de l'activité 3 : A l'aide de la fiche méthode du document 2 ... Corrigés des exercices : Architecture de l'ordinateur Corrigés des exercices : Logiciels de Bureautique POST signifie: Power On Self-Test.

tp n°7 « alarme intrusion d'intrusion. RESSOURCES: de la sécurité, qui est un examen et un examen indépendants Corrigé TD 1 ? Initiation à la Sécurité Informatique. Exercice

Influence des tests d'intrusion sur l'évaluation des risques Auteur ... 72 exercices de Marketing avec des corrigés détaillés vont vous permettre de vous entraîner Exercice 70 ? Test de comportement de l'acheteur et de GRC.

Tests d'intrusion - XMCO Examen : Baccalauréat Professionnel Systèmes Électroniques Numériques Le système d'alarme intrusion s'appuie sur une centrale « Aritech » de référence

Journal of botany, British and foreign - Wikimedia Commons

The Journal of the South African Ornithologists' Union - EIS or who have earned di stinction as oriental the clearness of hi s perception, and blunted theacute sented for the exercise of discrimi nation,.

Records of the Australian Museum Orient. The time seems ripe, therefore, to endeavour to bring our knowledge of our native South African birds up to the standard of other civilised

PDC_INF805.pdf - Université de Sherbrooke Faire l'état des lieux des menaces récentes et des faiblesses d'infrastructure courantes. Identifier et expérimenter des techniques de hacking avancées.

Metasploit Sécurité Hacking Le Guide Du Pentesteur By David ... Intitulé. Organiser un challenge externe privé. Descriptif. Steria a organisé en 2014 la deuxième édition de son concours de hacking éthique inter-écoles qui a

Le Security Operation Center ? SOC - Forum des compétences Les SOC s'appuient systématiquement sur un ou plusieurs SIEM. Ce sont eux qui fournissent les éléments de base du travail de tout analyste. Leur prétraitement

Evaluation des systèmes de détection d'intrusion - HAL Thèses exemple de rapport de test d'intrusion pdf

Consigne de l'activité 3 : A l'aide de la fiche méthode du document 2 ... Corrigés des exercices : Architecture de l'ordinateur Corrigés des exercices : Logiciels de Bureautique POST signifie: Power On Self-Test.

tp n°7 « alarme intrusion d'intrusion. RESSOURCES: de la sécurité, qui est un examen et un examen indépendants Corrigé TD 1 ? Initiation à la Sécurité Informatique. Exercice

Influence des tests d'intrusion sur l'évaluation des risques Auteur ... 72 exercices de Marketing avec des corrigés détaillés vont vous permettre de vous entraîner Exercice 70 ? Test de comportement de l'acheteur et de GRC.

Tests d'intrusion - XMCO Examen : Baccalauréat Professionnel Systèmes Électroniques Numériques Le système d'alarme intrusion s'appuie sur une centrale « Aritech » de référence

Journal of botany, British and foreign - Wikimedia Commons

The Journal of the South African Ornithologists' Union - EIS or who have earned di stinction as oriental the clearness of hi s perception, and blunted theacute sented for the exercise of discrimi nation,.

Records of the Australian Museum Orient. The time seems ripe, therefore, to endeavour to bring our knowledge of our native South African birds up to the standard of other civilised

PDC_INF805.pdf - Université de Sherbrooke Faire l'état des lieux des menaces récentes et des faiblesses d'infrastructure courantes. Identifier et expérimenter des techniques de hacking avancées.

Metasploit Sécurité Hacking Le Guide Du Pentesteur By David ... Intitulé. Organiser un challenge externe privé. Descriptif. Steria a organisé en 2014 la deuxième édition de son concours de hacking éthique inter-écoles qui a